好好学习,天天向上

本文已收录至我的Github仓库DayDayUP:github.com/RobodLee/DayDayUP,欢迎Star,更多文章请前往:目录导航

前言

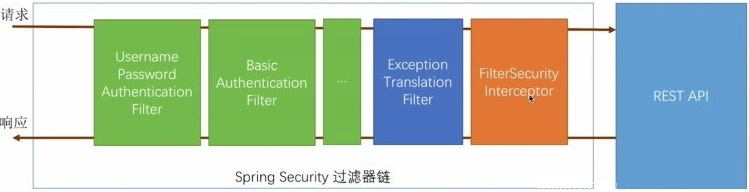

Spring Security是一个功能强大且高度可定制的身份验证和访问控制框架。提供了完善的认证机制和方法级的授权功能。是一款非常优秀的权限管理框架。它的核心是一组过滤器链,不同的功能经由不同的过滤器。这篇文章就是想通过一个小案例将Spring Security整合到SpringBoot中去。要实现的功能就是在认证服务器上登录,然后获取Token,再访问资源服务器中的资源。

基本概念

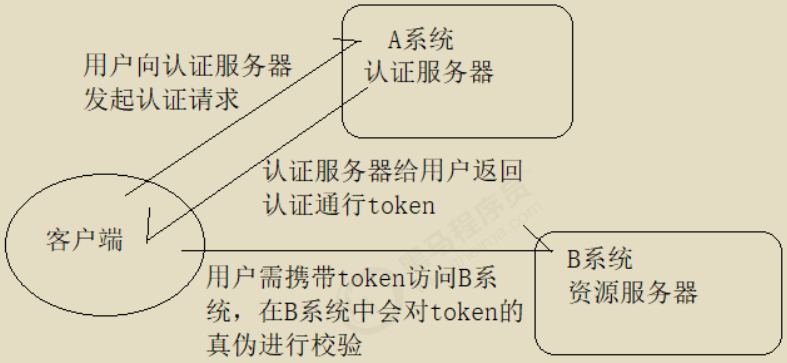

什么叫做单点登录呢。就是在一个多应用系统中,只要在其中一个系统上登录之后,不需要在其它系统上登录也可以访问其内容。举个例子,京东那么复杂的系统肯定不会是单体结构,必然是微服务架构,比如订单功能是一个系统,交易是一个系统…那么我在下订单的时候登录了,付钱难道还需要再登录一次吗,如果是这样,用户体验也太差了吧。实现的流程就是我在下单的时候系统发现我没登录就让我登录,登录完了之后系统返回给我一个Token,就类似于身份证的东西;然后我想去付钱的时候就把Token再传到交易系统中,然后交易系统验证一下Token就知道是谁了,就不需要再让我登录一次。

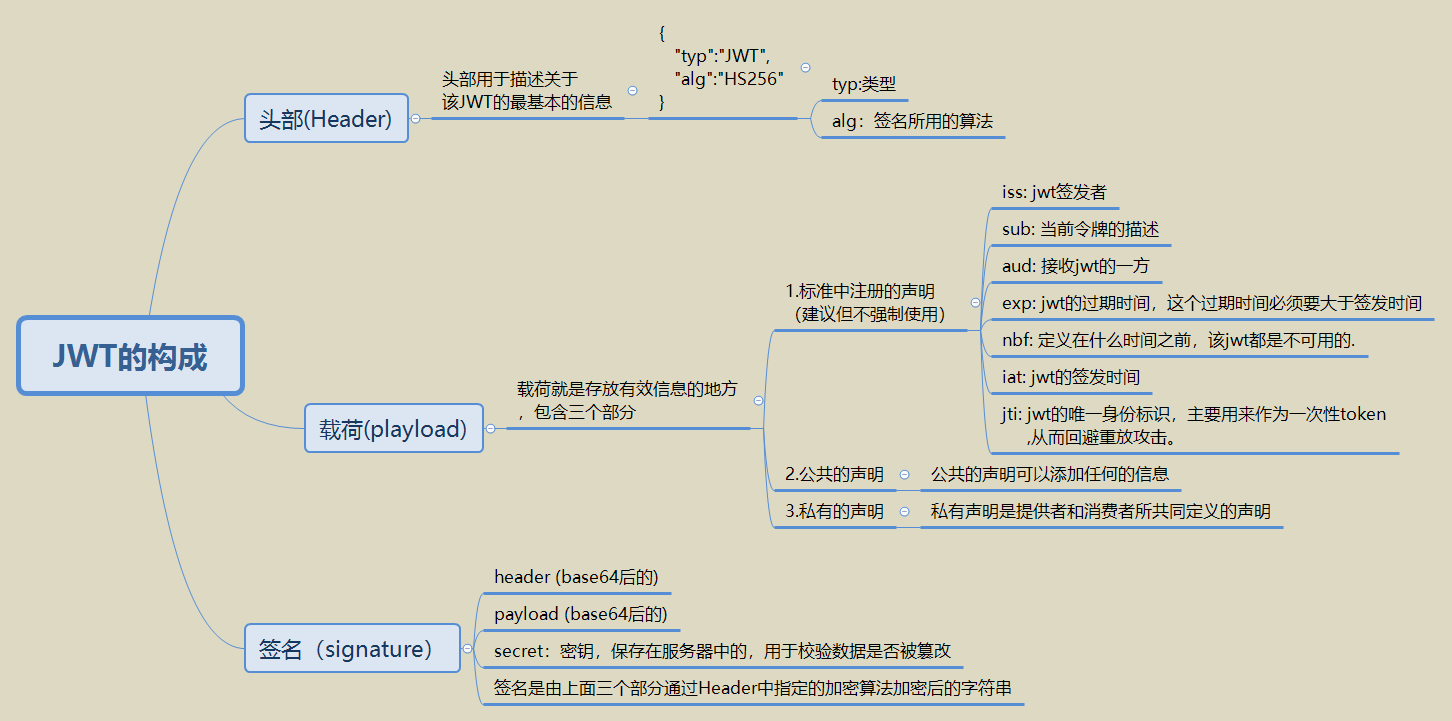

上面提到的Token就是JWT(JSON Web Token),是一种用于通信双方之间传递安全信息的简洁的、URL安全的表述性声明规范。一个JWT实际上就是一个字符串,它由三部分组成,头部、载荷与签名。为了能够直观的看到JWT的结构,我画了一张思维导图:

最终生成的JWT令牌就是下面这样,有三部分,用. 分隔。

base64UrlEncode(JWT 头)+“.”+base64UrlEncode(载荷)+“.”+HMACSHA256(base64UrlEncode(JWT 头) + “.” + base64UrlEncode(有效载荷),密钥)

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWV9.TJVA95OrM7E2cBab30RMHrHDcEfxjoYZgeFONFh7HgQ

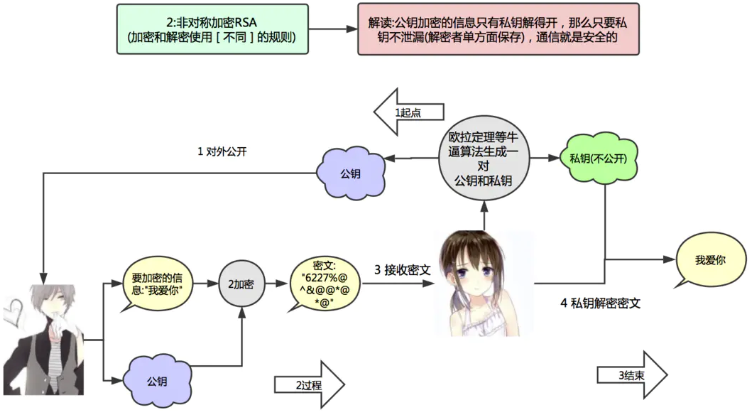

从上面的例子中可以看出,JWT在加密解密的时候都用到了同一个密钥 “robod666 ”,这将会带来一个弊端,如果被黑客知道了密钥的内容,那么他就可以去伪造Token了。所以为了安全,我们可以使用非对称加密算法RSA。

RSA的基本原理有两点:

- 私钥加密,持有私钥或公钥才可以解密

- 公钥加密,持有私钥才可解密

认证服务器用户登录功能

前期准备

介绍完了基本概念之后就可以开始整合了,受限于篇幅,只贴最核心的代码,其它内容请小伙伴们去源码中找,地址在文末。 首先需要准备好数据库:

-- ------------------------------ Table structure for sys_role-- ----------------------------DROPTABLEIFEXISTS`sys_role`;CREATETABLE`sys_role`(`ID`int(11)NOTNULLAUTO_INCREMENTCOMMENT'编号',`ROLE_NAME`varchar(30)CHARACTERSET utf8COLLATE utf8_general_ciNULLDEFAULTNULLCOMMENT'角色名称',`ROLE_DESC`varchar(60)CHARACTERSET utf8COLLATE utf8_general_ciNULLDEFAULTNULLCOMMENT'角色描述',PRIMARYKEY(`ID`)USINGBTREE)ENGINE=InnoDBAUTO_INCREMENT=6CHARACTERSET= utf8COLLATE= utf8_general_ci ROW_FORMAT= Compact;-- ------------------------------ Records of sys_role-- ----------------------------INSERTINTO`sys_role`VALUES(1,'ROLE_USER','基本角色');INSERTINTO`sys_role`VALUES(2,'ROLE_ADMIN','超级管理员');INSERTINTO`sys_role`VALUES(3,'ROLE_PRODUCT','管理产品');INSERTINTO`sys_role`VALUES(4,'ROLE_ORDER','管理订单');-- ------------------------------ Table structure for sys_user-- ----------------------------DROPTABLEIFEXISTS`sys_user`;CREATETABLE`sys_user`(`id`int(11)NOTNULLAUTO_INCREMENT,`username`varchar(32)CHARACTERSET utf8COLLATE utf8_general_ciNOTNULLCOMMENT'用户名称',`password`varchar(120)CHARACTERSET utf8COLLATE utf8_general_ciNOTNULLCOMMENT'密码',`status`int(1)NULLDEFAULT1COMMENT'1开启0关闭',PRIMARYKEY(`id`)USINGBTREE)ENGINE=InnoDBAUTO_INCREMENT=4CHARACTERSET= utf8COLLATE= utf8_general_ci ROW_FORMAT= Compact;-- ------------------------------ Records of sys_user-- ----------------------------INSERTINTO`sys_user`VALUES(1,'xiaoming','$2a$10$CYX9OMv0yO8wR8rE19N2fOaXDJondci5uR68k2eQJm50q8ESsDMlC',1);INSERTINTO`sys_user`VALUES(2,'xiaoma','$2a$10$CYX9OMv0yO8wR8rE19N2fOaXDJondci5uR68k2eQJm50q8ESsDMlC',1);-- ------------------------------ Table structure for sys_user_role-- ----------------------------DROPTABLEIFEXISTS`sys_user_role`;CREATETABLE`sys_user_role`(`UID`int(11)NOTNULLCOMMENT'用户编号',`RID`int(11)NOTNULLCOMMENT'角色编号',PRIMARYKEY(`UID`,`RID`)USINGBTREE,INDEX`FK_Reference_10`(`RID`)USINGBTREE,CONSTRAINT`FK_Reference_10`FOREIGNKEY(`RID`)REFERENCES`sys_role`(`ID`)ONDELETERESTRICTONUPDATERESTRICT,CONSTRAINT`FK_Reference_9`FOREIGNKEY(`UID`)REFERENCES`sys_user`(`id`)ONDELETERESTRICTONUPDATERESTRICT)ENGINE=InnoDBCHARACTERSET= utf8COLLATE= utf8_general_ci ROW_FORMAT= Compact;-- ------------------------------ Records of sys_user_role-- ----------------------------INSERTINTO`sys_user_role`VALUES(1,1);INSERTINTO`sys_user_role`VALUES(2,1);INSERTINTO`sys_user_role`VALUES(1,3);INSERTINTO`sys_user_role`VALUES(2,4);SET FOREIGN_KEY_CHECKS=1;一共三张表,分别是用户表,角色表,用户-角色表。用户是登录用的,密码其实就是加密过的字符串,内容是“123 ”;角色是做权限控制时用的。

然后创建一个空的父工程SpringSecurityDemo,然后在父工程里面创建一个Module作为认证服务,名叫authentication_server。添加必要的依赖。(内容较占篇幅,有需要的去源码中获取,源码地址见文末)。

项目的配置文件内容截取了核心的部分贴在下面:

…………# 配置了公钥和私钥的位置rsa:key:pubKeyPath: C:\Users\robod\Desktop\auth_key\id_key_rsa.pubpriKeyPath: C:\Users\robod\Desktop\auth_key\id_key_rsa最后的公私钥的标签是自定义的,并不是Spring提供的标签,后面我们会在RSA的配置类中去加载这一部分内容。

为了方便起见,我们还可以准备几个工具类(内容较占篇幅,有需要的去源码中获取,源码地址见文末):

- JsonUtils:提供了json相关的一些操作;

- JwtUtils:生成token以及校验token相关方法;

- RsaUtils:生成公钥私钥文件,以及从文件中读取公钥私钥。

我们可以将载荷单独封装成一个对象:

@DatapublicclassPayload<T>{privateString id;privateT userInfo;privateDate expiration;}现在再去写一个测试类,调用RsaUtils中的相应方法去生成公钥和私钥。那公钥私钥生成好了在使用的时候是怎么获取的呢?为了解决这个问题,我们需要创建一个RSA的配置类,

@Data@ConfigurationProperties("rsa.key")//指定配置文件的keypublicclassRsaKeyProperties{privateString pubKeyPath;privateString priKeyPath;privatePublicKey publicKey;privatePrivateKey privateKey;@PostConstructpublicvoidcreateKey()throwsException{this.publicKey=RsaUtils.getPublicKey(pubKeyPath);this.privateKey=RsaUtils.getPrivateKey(priKeyPath);}}首先我们使用了**@ConfigurationProperties**注解去指定公钥私钥路径的key,然后在构造方法中就可以去获取到公钥私钥的内容了。这样在需要公钥私钥的时候就可以直接调用这个类了。但是不放入Spring容器中怎么调用这个类,所以在启动类中添加一个注解:

@EnableConfigurationProperties(RsaKeyProperties.class)这表示把RSA的配置类放入Spring容器中。

用户登录

在实现用户登录的功能之前,先说一下登录的相关内容。关于登录流程我在网上看了篇文章感觉挺好的,贴出来给小伙伴们看看:

https://www.jianshu.com/p/a65f883de0c1

首先会进入UsernamePasswordAuthenticationFilter并且设置权限为null和是否授权为false,然后进入ProviderManager查找支持UsernamepasswordAuthenticationToken的provider并且调用provider.authenticate(authentication);再然后就是

UserDetailsService接口的实现类(也就是自己真正具体的业务了),这时候都检查过了后,就会回调UsernamePasswordAuthenticationFilter并且设置权限(具体业务所查出的权限)和设置授权为true(因为这时候确实所有关卡都检查过了)。

在上面这段话中,提到了一个UsernamePasswordAuthenticationFilter,我们一开始进入的就是这个过滤器的attemptAuthentication()方法,但是这个方法是从form表单中获取用户名密码,和我们的需求不符,所以我们需要重写这个方法。然后经过一系列的周转,进入到了UserDetailsService.loadUserByUsername()方法中,所以我们为了实现自己的业务逻辑,需要去实现这个方法。这个方法返回的是一个UserDetails接口对象,如果想返回自定义的对象,可以去实现这个接口。最终用户验证成功之后,调用的是UsernamePasswordAuthenticationFilter的父类AbstractAuthenticationProcessingFilter.successfulAuthentication()方法,我们也需要去重写这个方法去实现我们自己的需求。

所以现在就来实现一下上面说的这些东西吧????

@DatapublicclassSysUserimplementsUserDetails{privateInteger id;privateString username;privateString password;privateInteger status;privateList<SysRole> roles=newArrayList<>();//SysRole封装了角色信息,和登录无关,我放在后面讲//这里还有几个UserDetails中的方法,我就不贴代码了}我们自定义了一个SysUser类去实现UserDetails接口,然后添加了几个自定义的字段☝

publicinterfaceUserServiceextendsUserDetailsService{}//-----------------------------------------------------------@Service("userService")publicclassUserServiceImplimplementsUserService{

…………@OverridepublicUserDetailsloadUserByUsername(String username)throwsUsernameNotFoundException{SysUser sysUser= userMapper.findByUsername(username);return sysUser;}}在☝这段代码中,我们先定义了一个接口UserService去继承UserDetailsService,然后用UserServiceImpl实现了UserService,就相当于UserServiceImpl实现了UserDetailsService,这样我们就可以去实现loadUserByUsername()方法,内容很简单,就是用用户名去数据库中查出对应的SysUser,然后具体的验证流程就可以交给其它的过滤器去实现了,我们就不用管了。

前面提到了需要去重写**attemptAuthentication()和successfulAuthentication()**方法,那就自定义一个过滤器去继承UsernamePasswordAuthenticationFilter然后重写这两个方法吧????

publicclassJwtLoginFilterextendsUsernamePasswordAuthenticationFilter{privateAuthenticationManager authenticationManager;privateRsaKeyProperties rsaKeyProperties;publicJwtLoginFilter(AuthenticationManager authenticationManager,RsaKeyProperties rsaKeyProperties){this.authenticationManager= authenticationManager;this.rsaKeyProperties= rsaKeyProperties;}//这个方法是用来去尝试验证用户的@OverridepublicAuthenticationattemptAuthentication(HttpServletRequest request,HttpServletResponse response)throwsAuthenticationException{try{SysUser user=JSONObject.parseObject(request.getInputStream(),SysUser.class);return authenticationManager.authenticate(newUsernamePasswordAuthenticationToken(

user.getUsername(),

user.getPassword()));}catch(Exception e){try{

response.setContentType("application/json;charset=utf-8");

response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);PrintWriter out= response.getWriter();Map<String,Object> map=newHashMap<>();

map.put("code",HttpServletResponse.SC_UNAUTHORIZED);

map.put("message","账号或密码错误!");

out.write(newObjectMapper().writeValueAsString(map));

out.flush();

out.close();}catch(Exception e1){

e1.printStackTrace();}thrownewRuntimeException(e);}}//成功之后执行的方法@OverridepublicvoidsuccessfulAuthentication(HttpServletRequest request,HttpServletResponse response,FilterChain chain,Authentication authResult)throwsIOException,ServletException{SysUser sysUser=newSysUser();

sysUser.setUsername(authResult.getName());

sysUser.setRoles((List<SysRole>) authResult.getAuthorities());String token=JwtUtils.generateTokenExpireInMinutes(sysUser,rsaKeyProperties.getPrivateKey(),24*60);

response.addHeader("Authorization","RobodToken "+ token);//将Token信息返回给用户try{//登录成功时,返回json格式进行提示

response.setContentType("application/json;charset=utf-8");

response.setStatus(HttpServletResponse.SC_OK);PrintWriter out= response.getWriter();Map<String,Object> map=newHashMap<String,Object>(4);

map.put("code",HttpServletResponse.SC_OK);

map.put("message","登陆成功!");

out.write(newObjectMapper().writeValueAsString(map));

out.flush();

out.close();}catch(Exception e1){

e1.printStackTrace();}}}代码的逻辑还是很清晰的,我就不去讲解了。

现在重点来了,Spring Security怎么知道我们要去调用自己的UserService和自定义的过滤器呢?所以我们需要配置一下,这也是使用Spring Security的一个核心——>配置类????

@Configuration@EnableWebSecurity//这个注解的意思是这个类是Spring Security的配置类publicclassWebSecurityConfigextendsWebSecurityConfigurerAdapter{

…………@BeanpublicBCryptPasswordEncoderpasswordEncoder(){returnnewBCryptPasswordEncoder();}//认证用户的来源@Overrideprotectedvoidconfigure(AuthenticationManagerBuilder auth)throwsException{

auth.userDetailsService(userService).passwordEncoder(passwordEncoder());}//配置SpringSecurity相关信息@Overridepublicvoidconfigure(HttpSecurity http)throwsException{

http.csrf().disable()//关闭csrf.addFilter(newJwtLoginFilter(super.authenticationManager(),rsaKeyProperties)).sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS);//禁用session}}在配置类中,配置了认证用户的来源和添加了自定义的过滤器。这样就可以实现登录的功能了。

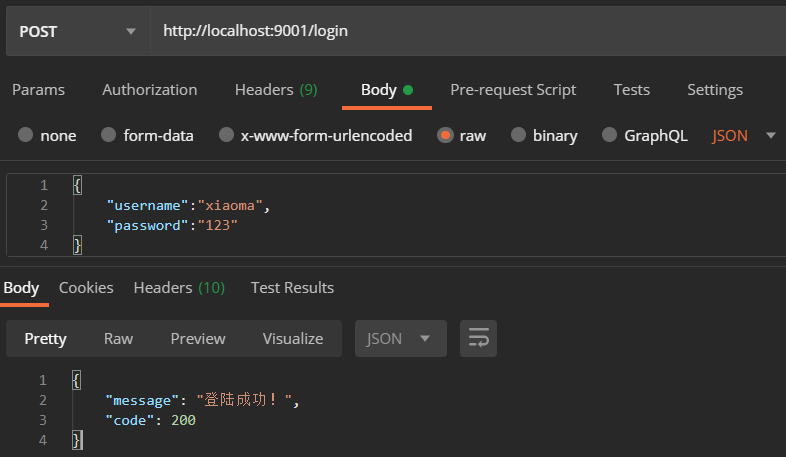

可以看到,现在已经成功登录了,但是这个**/login**是从哪儿来的呢,这个是Spring Security自己提供的,用户名的键必须是”username“,密码的键必须是 ”password“,提交方式必须是POST。

总结一下,实现登录的功能需要做哪些操作:

- 认证用户实现UserDetails接口

- 用户来源的Service实现UserDetailsService接口,实现loadUserByUsername()方法,从数据库中获取数据

- 实现自己的过滤器继承UsernamePasswordAuthenticationFilter,重写attemptAuthentication()和successfulAuthentication()方法实现自己的逻辑

- Spring Security的配置类继承自WebSecurityConfigurerAdapter,重写里面的两个config()方法

- 如果使用RSA非对称加密,就准备好RSA的配置类,然后在启动类中加入注解将其加入IOC容器中

资源服务器权限校验

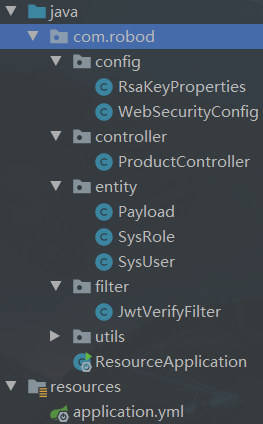

在这一小节,我们要实现去访问资源服务器中的资源,并进行鉴权的操作。在父工程SpringSecirityDemo中再创建一个模块recourse_server。因为我们现在并不需要从数据库中获取用户信息。所以就不需要自己去定义Service和Mapper了。也不需要登录的过滤器了。下面这张目录结构图是资源服务工程所需要的所有东西。

SysRole上一节中用到了但是没有详细说明。这个类是用来封装角色信息的,做鉴权的时候用的,实现了GrantedAuthority接口:

@DatapublicclassSysRoleimplementsGrantedAuthority{privateInteger id;privateString roleName;privateString roleDesc;/**

* 如果授予的权限可以当作一个String的话,就可以返回一个String

* @return

*/@JsonIgnore@OverridepublicStringgetAuthority(){return roleName;}}里面实现了getAuthority方法,直接返回roleName即可。roleName是角色名。

客户端将Token传到资源服务器中,服务器需要对Token进行校验并取出其中的载荷信息。所以我们可以自定义一个过滤器继承自BasicAuthenticationFilter,然后重写**doFilterInternal()**方法,实现自己的逻辑。

publicclassJwtVerifyFilterextendsBasicAuthenticationFilter{

…………@OverrideprotectedvoiddoFilterInternal(HttpServletRequest request,HttpServletResponse response,FilterChain chain)throwsIOException,ServletException{String header= request.getHeader("Authorization");//没有登录if(header==null||!header.startsWith("RobodToken ")){

chain.doFilter(request, response);

response.setContentType("application/json;charset=utf-8");

response.setStatus(HttpServletResponse.SC_FORBIDDEN);PrintWriter out= response.getWriter();