1.实验目的

1)了解二层交换机管理VLAN的概念

2)了解二层交换机设备管理的部署方法

2.拓扑及需求

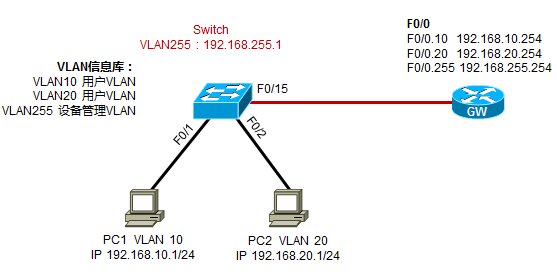

拓扑描述:

这个环境虽然简单,但是初学者理解起来还是有一定的困难的。交换机下联2台PC,并且连接一台路由器,路由器作为内网VLAN10、VLAN20用户的网关。交换机增加一个VLAN255用于设备管理,设备本身的IP为192.168.255.1,网关在路由器上。

实验需求:

1) 完成所有PC的配置

2) 交换机创建VLAN10、VLAN20,这是用户VLAN,是设备直连的PC用户的VLAN

3) 交换机创建VLAN255,这是本交换网络的管理VLAN,用于本交换机被管理,该VLAN可以配置IP,地址为192.168.255.1,交换机的网关指向路由器

4) 路由器F0/0口划分子接口,做单臂路由,承载VLAN10、VLAN20及VLAN255的流量

5) 要求VLAN10、VLAN20之间的用户能够互访,同时只允许VLAN10的用户TELNET交换机进行设备的管理。

3.关键知识点

这个实验中,涉及到的主要知识点有:VLAN的配置、单臂路由的概念及配置,同时还有一个,交换机的管理VLAN及设备管理。

我们知道,在一个园区网中,数量最多的设备,一般而言应该是交换机(二层及三层交换机),其中又以二层交换机的数量居多,二层交换机在典型的三层网络结构中处于“接入层”,主要的任务是为终端的PC和用户提供接入,同时划分VLAN隔离广播域,再者运行STP来提供二层的防环机制。一个中小型的园区网,二层交换机的数量往往是上百台,这些设备在刚刚在客户现场被拆箱后,一般是由工程师现场用Console线缆一台台的调试的(不要惊讶,笔者的记录是一个下午的时间,个人完成近100台交换机的调试任务,当然,有集成商的兄弟帮忙安放设备、加点、贴标签,这就是做好脚本管理的优势)。这些交换机在调试好之后,就会被安装到客户现场的各个机房或者弱电间去,一切妥当后就正式上线运行了。

那么这就有一个问题,在设备上线后,如果我们要变更设备的配置、要管理这些交换机怎么办?难道要拿着笔记本电脑带着console线下到机房去现场调试么?这种屌丝级的方法完全不可理喻嘛,对了,可以通过telnet或者其他方式来远程管理。路由器上的telnet我们已经很熟悉了,只要是三层可达,就能telnet到路由器,那么接下去我们来看看,如何管理交换机。

这里我们讲的是二层交换机,大家都知道,二层交换机是无法识别三层报文的,它压根不会去看三层的I头,但是这不影响二层交换机自己拥有一个IP地址。在路由器上,我们是给路由器的物理接口配置IP地址,而二层交换机,我们是在VLAN接口上配置IP地址,VLAN接口我们也称为SVI交换式虚拟接口,是跟VLAN对应的一个逻辑的、虚拟的接口。一台二层交换机,只能够给一个VLAN接口分配IP地址。

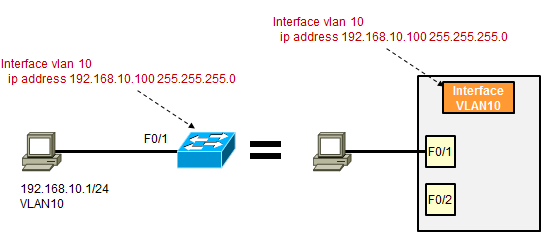

考虑一个最简单的模型:

如上图左侧,PC要想Telnet交换机,首先PC要能ping通交换机,其次交换机上要激活VTY并配置密码。那么我们在二层交换机上创建一个VLAN10,将F0/1口划入VLAN10,同时给二层交换机的VLAN10的逻辑接口配置一个IP,与PC在同一个网段的IP。这样一来,PC就能访问到交换机了。可是问题来了,这样一来PC与交换机就在同一个网段,同一个VLAN了,万一下面有PC配置的IP地址与交换机有冲突那可就麻烦了,因此我们可以考虑给交换机划分一个单独的VLAN,用于管理这些交换机,这个VLAN适用于整个交网络,统一的VLAN统一的IP规划,它就是管理VLAN,因此管理VLAN并不是一个特定的VLAN,更不是VLAN1,这是许多人的误解。一般情况下,我们会使用一个较为“生僻的”VLAN ID和IP编制,例如本实验中的VLAN255,以及网段192.168.255.0/24。

问题又来了,给交换机弄一个单独的设备管理VLAN固然可以起到与用户VLAN隔离的作用,但是这样一来用户不就无法访问到交换机了么?这就需要借助三层设备—例如路由器了。与此同时,由于二层交换机没有路由功能,无法像路由器哪样拥有一个IP路由表,因此,你还需给交换机配置一个默认网关,就像你用路由器模拟PC那样哦亲。

4.配置及实现

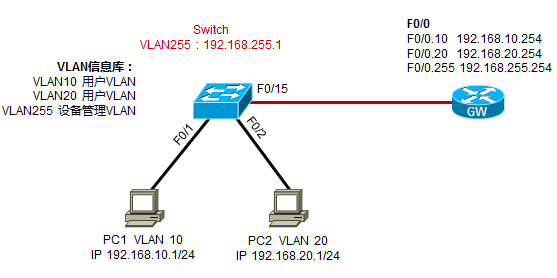

先不忙着做实验,我们来看看这个实验的拓扑:

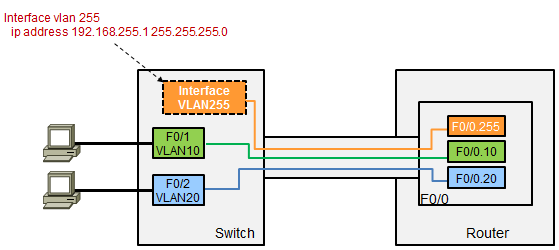

这个拓扑其实可以用一个更形象的方式来理解:

这样总能看懂了吧?于是当PC要管理(例如要Telnet 交换机时)交换机时,可telnet 192.168.255.1,这个数据包会被发送给PC自己的网关,该网关其实在Router的子接口上的,再经由Router转到交换机所在的网段扔回给交换机。有一点值得提醒的是,为了让数据能回来,我们还要给这台二层交换机配个默认网关,否则无法正常管理。

下面来看具体的配置:

1)完成PC1及PC2的配置

这个就不再赘述了

2)完成交换机的配置

switch#config terminal

switch(config)#vlan 10

!!创建VLAN

switch(config)#vlan 20

switch(config)#vlan 255

!!这是管理VLAN

switch(config)#interface fast0/1

switch(config-if)#swtichport access vlan 10

!!将接口划入特定的VLAN

switch(config)#interface fast0/2

switch(config-if)#swtichport access vlan 20

switch(config)#interface fast0/15

switch(config-if)# switchport trunk encapsulation dot1q

!!指定trunk封装协议

switch(config-if)# switchport mode trunk

!!将接口模式定义为trunk

switch(config-if)#exit

switch(config)#interface vlan 255

switch(config-if)#ip address 192.168.255.1 255.255.255.0

!!给VLAN255的SVI口配置IP地址

switch(config-if)#exit

switch(config)# ip default-gateway 192.168.255.254

!!为交换机自身指定网关

switch(config)# line vty 0 4

!!配置VTY以便PC能够登录

switch(config-line)#password ccietea

switch(config-line)#login

switch(config-line)#exit

switch(config)#

注意,如果是使用模拟器进行实验,若使用三层设备IOS(例如C3640),则需先在全局配置模式下no ip routing关闭设备的路由功能,让其模拟一台二层交换机,如果不配这条命令,ip default-gateway指定的缺省网关是无效的,在开启ip routing的情况下,可以使用ip route 0.0.0.0 0.0.0.0的方式来替代ip default-gateway命令。

另一点需注意的是,ip defaut-gateway这条命令,是给交换机自己用的,而不是为下联的PC配置网关,这点许多许多许多初学者经常进场搞混。

3)完成路由器的配置

hostname GW

interface FastEthernet0/0

no ip address

no shutdown

!!注意一定要将物理接口打开

interface FastEthernet0/0.10

!!这个子接口作为VLAN10的网关

encapsulation dot1Q 10

!!为子接口设定封装协议dot1Q,后面的10表示的是VLAN ID

ip address 192.168.10.254 255.255.255.0

interface FastEthernet0/0.20

!!这个子接口作为VLAN20的网关

encapsulation dot1Q 20

ip address 192.168.20.254 255.255.255.0

interface FastEthernet0/0.255

!!这个子接口作为VLAN255的网关

encapsulation dot1Q 255

ip address 192.168.255.254 255.255.255.0

4)验证及扩展

完成上述配置后,PC1 及PC2就都能telnet上交换机进行管理了。这就是二层交换机的管理概念。

在实际的部署中,如果直接将交换机暴露在网络中,内网所有的PC都能随意登录,那是存在风险的,我们还可以在交换机上增加如下配置,来限制管理交换机的网段,例如我们只让192.168.10.0/24这个网段的用户管理交换机:

access-list 1 permit 192.168.10.0 0.0.0.255

line vty 0 4

access-class 1 in